Seguridad informática

La seguridad informática es una disciplina que se encarga de proteger la integridad y la privacidad de la información almacenada en un sistema informático. De todas formas, no existe ninguna técnica que permita asegurar la inviolabilidad de un sistema.

La parte más valiosa que tiene una persona o empresa es su información

Imagínate estos escenarios.

-

- Estas haciendo tu tesis y de un momento a otro no puedes abrir tu documento por que este ha sido encriptado.

- O que no encuentras las fotos de tus hijos que son parte de un recuerdo familiar.

- Que cuando quieres entrar a tu correo personal no puedes, por que la contraseña a sido cambiada.

- Los informes, balances, contratos de tu empresa se perdieron por que fuiste víctima de un virus informático.

¿Qué puedes hacer para estar protegido?

Sin duda encontrarás mucha información y opciones navegando por la web, yo te muestro las más importantes y que estadísticamente han reducido considerablemente los ataques y pérdida de información.

Utilizar un antivirus

Es un programa que se utiliza para buscar, detectar y eliminar virus de una computadora. Una vez instalados, la mayoría de los software antivirus se ejecutan automáticamente en segundo plano para brindar protección en tiempo real contra ataques de virus.

Los programas integrales de protección contra virus ayudan a resguardar tus archivos y hardware de malware, como gusanos, troyanos y programas espía, y además pueden ofrecer protección adicional, como barreras de protección (firewall) personalizables y bloqueos de sitios web.

| ¿Qué es malware? | ¿Qué es un programa espía? | ¿Qué es el «phishing»? |

| Malware, abreviatura de «software malicioso» es un término general que se refiere a una amplia variedad de programas diseñados para dañar o realizar acciones no deseadas en una computadora, servidor o red informática; los ejemplos más comunes son los virus, los programas espía y los troyanos. El malware puede ralentizar o bloquear tu aparato o borrar archivos. Los piratas informáticos por lo general usan malware para enviar spam, obtener información personal y financiera e incluso robar identidad. | Un programa espía es un tipo de malware que se agrega automáticamente y se oculta en el sistema operativo de una computadora sin el permiso del usuario, a fin de hacer cambios no deseados en la experiencia del usuario. Se puede usar para espiar tu actividad por Internet y puede generar anuncios no deseados o hacer que tu navegador muestre ciertos sitios web o resultados de búsqueda. | Los ataques de Phishing usan el correo electrónico o sitios web fraudulentos para intentar engañarte y que brindes información personal o financiera haciéndose pasar por entidades de confianza. Pueden afirmar que hay un problema con la información de pago o que han notado actividad en una cuenta, y pedirte que hagas clic en un enlace o archivo adjunto y proporciones información personal. |

Una solución antivirus que utiliza tecnología de vanguardia, incluyendo sus motores de malware avanzado y análisis del comportamiento, protege su sistema las 24 horas.

DEFENSA BLINDADA FRENTE A CIBERATAQUES

Los ataques avanzados de ransomware y las amenazas de día cero van en aumento. El motor de prevención avanzado de Intego contrarresta y bloquea muchas amenazas nuevas y emergentes que se escapan de los softwares de antivirus tradicionales.

Backup de información

Un backup es copia de seguridad a mayor o menor escala. Puede ser una versión reciente de la información contenida en todos los equipos de una empresa, puede ser el backup que hace una persona del contenido de su celular o de su ordenador o puede tratarse de servidores con inmensa cantidad de información.

Los backups permiten, por tanto, que las empresas tengan la tranquilidad de saber que la información siempre se guarda en una copia. Estas copias pueden realizarce de manera manual o automática cada cierto tiempo. En todo caso, el objetivo es el mismo: mejorar la seguridad de la empresa y reducir al mínimo el tiempo de reacción frente a un problema.

En resumen, una parte clave de los planes de seguridad de cualquier empresa o particular son los backups. Gracias a contar con copias de seguridad podremos confiar en que nuestra empresa gozará de un plan de actuación ante la adversidad, mejorando su capacidad de respuesta. En lo personal sabremos que nuestra información, imágenes, videos se encuentran a salvo. De este modo, generamos confianza en nuestros clientes y gestionar información y servicios con tranquilidad formará parte de nuestro día a día, con una medida tan sencilla como llevar a cabo copias de seguridad de manera regular.

Reforzar sus contraseñas

Una contraseña segura es una contraseña que otras personas no pueden determinar fácilmente adivinándola o utilizando programas automáticos.

Sugerencias para la creación de una contraseña segura:

- Debe incluir números.

- Utilice una combinación de letras mayúsculas y minúsculas.

- Incluya caracteres especiales. ¿Cuáles son los caracteres especiales?, cualquiera de los siguientes caracteres: – * ? ! @ # $ / () {} = . , ; :

- Tenga una longitud mayor o igual a 8 caracteres.

No debe tener espacios en blanco.

Pasos que deben evitarse:

- No utilice información personal en la contraseña (como su nombre, fecha de nacimiento, etc.)

- No utilice patrones de teclado (qwerty) ni números en secuencia (1234).

- No utilice únicamente números, mayúsculas o minúsculas en su contraseña.

- No repita caracteres (1111111).

Consejos para proteger su contraseña:

- No comunique la contraseña a nadie.

- Nunca anote su contraseña en papel para recordarla.

- No incluya nunca su contraseña en programas de mensajería, correo electrónico, ni otros dominios diferentes

Doble autenticación

Conocida por sus varios nombres, como doble autenticación, autenticación de dos factores, doble factor de autenticación o también autenticación en dos pasos, es una medida de seguridad que ofrecen en la mayoría de las plataformas y apps de servicios online. Si bien para acceder a una cuenta online es necesario una contraseña y nombre de usuario, la autenticación en dos pasos es una capa de seguridad adicional que protege las cuentas en caso de que cibercriminales hayan obtenido nuestras credenciales de acceso.

Esta medida de seguridad adicional puede ser configurada para recibir en nuestro teléfono un mensaje vía SMS con un código de un solo uso de seis dígitos que debemos ingresar para acceder a nuestras cuentas. En caso de que un cibercriminal haya obtenido nuestras credenciales, necesitará tener en su poder nuestro teléfono para recibir este código y acceder a nuestra cuenta.

Servicios

Mantenimientos

Prever antes que lamentar, Una buena planificación en el mantenimiento de tus equipos puede evitar que pases malos momentos.

Consulta nuestra propuesta y lo que ofrecemos para que tu trabajo fluya sin preocuparte de la tecnología.

Seguridad Informática

Los virus están presentes y cualquiera puede ser presa de ellos, Existen muchos antivirus en mercado local que son gratuitos, pero te has preguntado alguna vez ¿Qué ganan ofreciendo la gratuidad?

La mayoría de los antivirus gratuitos ofrecen un 20% de seguridad, pero cuando detecta uno que no esta contemplado dentro de ese porcentaje, te informa que para limpiar tu equipo debes comprar la versión oficial. cuyos precios van desde los 40, 60 y más $us.

Servidores NAS

Cuando escuchas la palabra servidor, que es lo que se te viene a la mente.

- Un equipo grande

- Un equipo costoso

- Un equipo complicado de utilizar.

Pues la verdad no es así. Synology ha pensado en los más mínimos detalles para que este pueda ser utilizado hasta por un niño de 10 años.

Otra pregunta muy frecuente es:

¿Para qué puedo necesitar un servidor? si solo soy una persona común.

Diseño WEB

- ¿Por que debería tener mi sitio web?

- ¿Para que me serviría?

- Si con Facebook tengo suficiente.

Efectivamente las Redes Sociales permiten dar a conocer tu empresa, emprendimiento o trabajo.

Pero debes saber que el cliente potencial al mirar las redes sociales es distraído repetidamente con otros anuncios. Así que dispones de una fracción de segundo, para que ese tu anuncio en las redes sociales permitan aterrizar al cliente sobre un sitio donde puedes brindar mayor información sin distractivos.

Además que el tener un sitio Web te genera una mejor imagen y seriedad sobre tu negocio.

Venta de Equipos

Te diste una vuelta por el mercado informal para cotizar una computadora y escuchas palabras del vendedor que poco llegas a entender, solo comparas el precio y lo bonito que está el equipo. si tiene luces, botoncitos, etc.

Pero escoger el equipo ideal es sin duda un paso muy importante. Primero por que de ese aparato depende tu sustento o cumplimiento de una tarea.

Lo primero que debes preguntarte es

- ¿Para que la voy a utilizar principalmente?

- ¿Cuál es mi presupuesto?

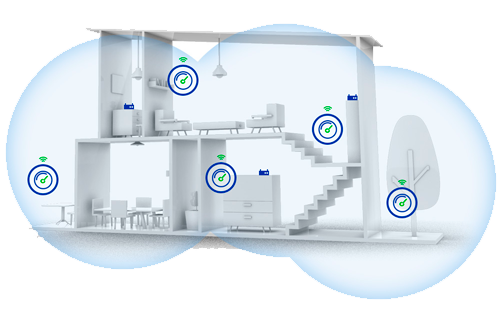

Redes WiFi - Mesh

WiFi, es una tecnología de la que dependemos completamente, y casi siempre nos da muchos dolores de cabeza:

- Por que nuestra comunicación es inestable

- Por que no puedes imprimir

- Por que no ves ese video de corrido.

- Por que en cierto sector de tu casa es "la zona negra", es decir que ahi no tienes señal.

Sin duda hoy en día la tecnología avanzado considerablemente y la comunicación es parte de ese crecimiento, Las redes denominadas Mesh, estan creciendo en popularidad por que minimiza los microcortes de conexión.